CVE-2019-0708远程桌面代码执行漏洞复现

影响范围

- Windows 2000 x86 (All Service Packs))

- Windows XP x86 (All Service Packs))

- Windows 2003 x86 (All Service Packs))

- Windows 7 x86 (All Service Packs))

- Windows 7 x64 (All Service Packs)

- Windows 2008 R2 x64 (All Service Packs)

惊现CVE-2019-0708 EXP

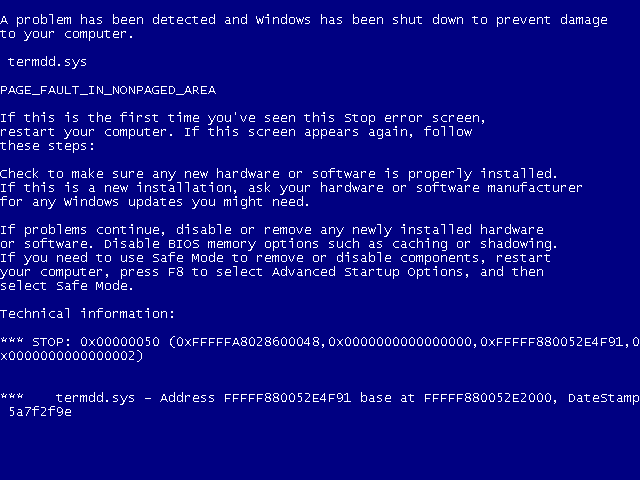

2019年9月7日,Metasploit官方更新了CVE-2019-0708的利用模块,一时间各大安全媒体炸开了锅,群里好多大佬也开始转发这个消息,exploit模块的初始PR针对64位版本的Windows 7 和Windows 2008 R2,默认情况下,Metesploit中的BlueKeep漏洞仅仅识别目标操作系统版本以及目标是否可能易受攻击.该漏洞不支持自动定位,需要在攻击前手动设定目标的详细信息.如果模块在利用期间中断,或者指定了不正确的目标,那目标将会蓝屏,还应注意的是,Windows的服务器设置还需要非默认配置才能利用,即更改注册表设置以启动音频共享,将来可能会删除这个限制.

所以说这个exp并不是非常的稳定,大概率会出现蓝屏的情况.

漏洞复现

攻击机:Kali IP:10.10.10.129

靶机:Windows 7 SP1 IP:10.10.10.128

过程

首先下载攻击模块,将相应的文件移到如下文件夹

1 | cp rdp.rb /usr/share/metasploit-framework/modules/exploit/windows/rdp/rdp.rb |

没有的目录就自己创建一下

启动msf 加载新加入的模块

1 | msfconsole #启动 |

选择攻击模块进行攻击

1 | use exploit/windows/rdp/cve_2019_0708_bluekeep_rce |

因为该攻击模块并不稳定,所以很容易导致靶机蓝屏,下面就是攻击失败的情况

攻击开始后查看靶机的任务管理器,可以很明显的看到物理内存的使用率不断增加

然后一会就蓝屏了

最后试了好多次,依旧是蓝屏,蓝屏漏洞,果然名不虚传,看到一些视频也是会蓝屏很多次,最后下载了个一个原版的Win7 SP1 系统,根据github上大佬的提示,修改了内核数量,最终还是一直蓝屏。

还是等到exp完善后再重新复现吧。

参考

本文作者 : W4rnIn9

原文链接 : http://joner11234.github.io/article/56b64430.html

版权声明 : 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明出处!